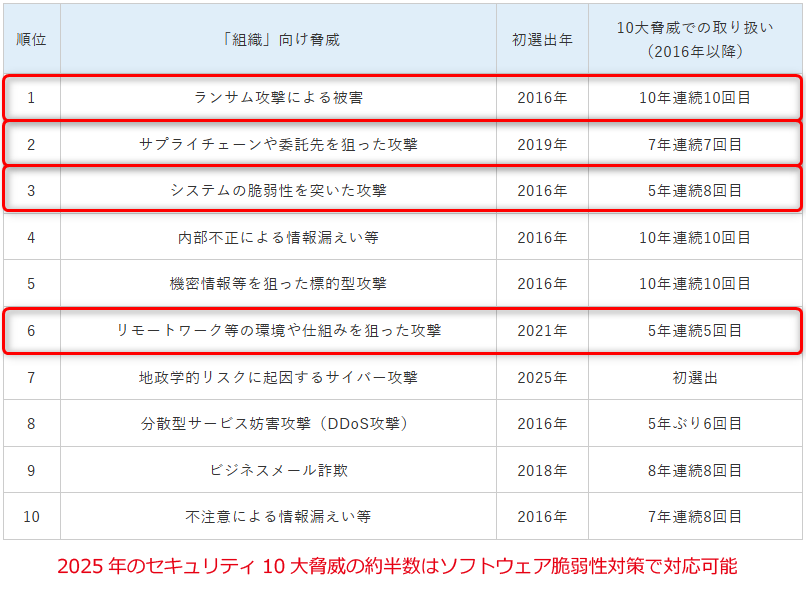

情報セキュリティの脅威として、「公開された脆弱性情報を攻撃者が悪用するケース」が近年増加しています。

また、脆弱性情報の公開後、攻撃コードが流通して攻撃が本格化するまでの時間が短くなっている傾向も顕著です。

しかしソフトウェアやネットワーク機器の脆弱性対策には「脆弱性への対応方針の決定やパッチの選定」「対応の時期調整や進捗の管理」に多大な工数が必要となります。

政府機関等のサイバーセキュリティ対策のための統一基準群に別添の「特に強力に取り組む施策」でSBOMを脆弱性管理やサプライチェーンセキュリティ向上の手段として活用することが述べられています。

VRmanagerのSBOMツール機能では、対象ハードウェアを指定するだけでSPDX LiteフォーマットのSBOMが出力可能です。

情報セキュリティの脅威として、「公開された脆弱性情報を攻撃者が悪用するケース」が近年増加しています。

また、脆弱性情報の公開後、攻撃コードが流通して攻撃が本格化するまでの時間が短くなっている傾向も顕著です。

しかしソフトウェアやネットワーク機器の脆弱性対策には「脆弱性への対応方針の決定やパッチの選定」「対応の時期調整や進捗の管理」に多大な工数が必要」となります。

政府機関等のサイバーセキュリティ対策のための統一基準群に別添の「特に強力に取り組む施策」でSBOMを脆弱性管理やサプライチェーンセキュリティ向上の手段として活用することが述べられています。

VRmanagerのSBOMツール機能では、対象ハードウェアを指定するだけでSPDX LiteフォーマットのSBOMが出力可能です。

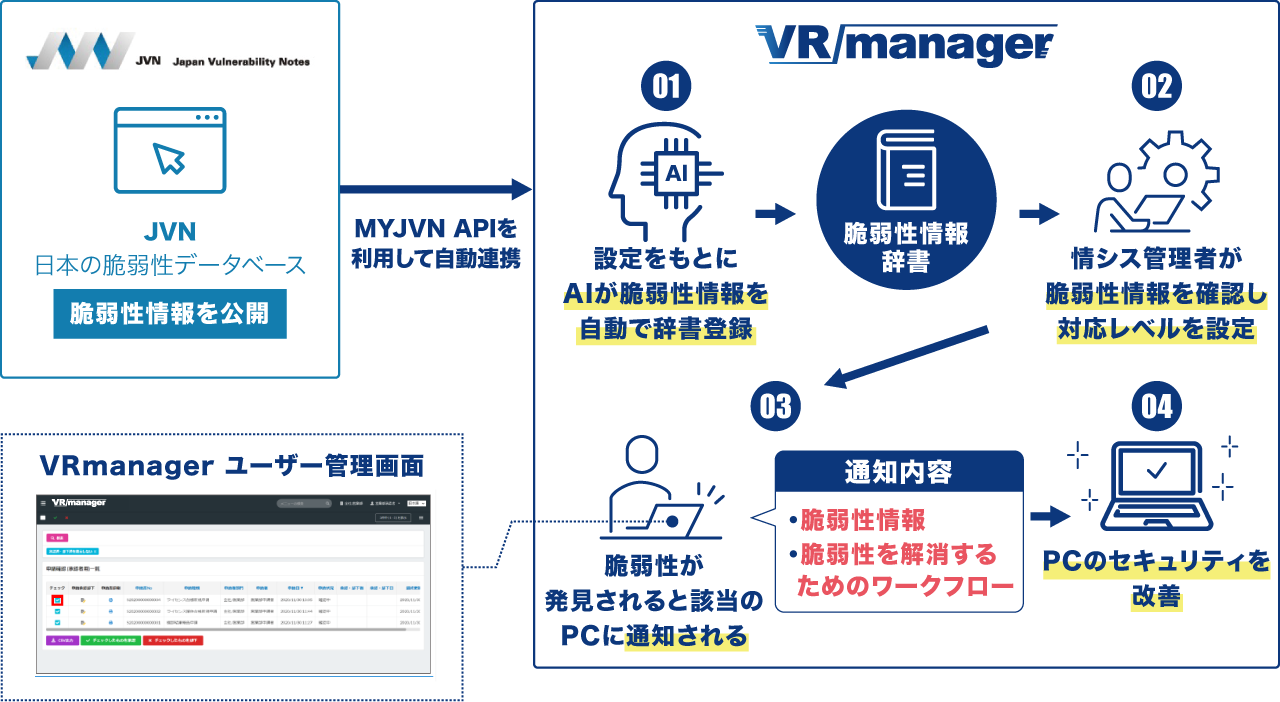

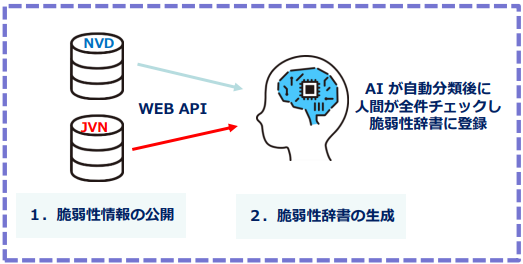

JVN「Japan Vulnerability Notes」の脆弱性情報をAIで自動的に「脆弱性辞書」へ分類し登録します。自然言語処理学習モデルは「Sentence BERT」を、機械学習ライブラリは「PyTorch」で実装しています。

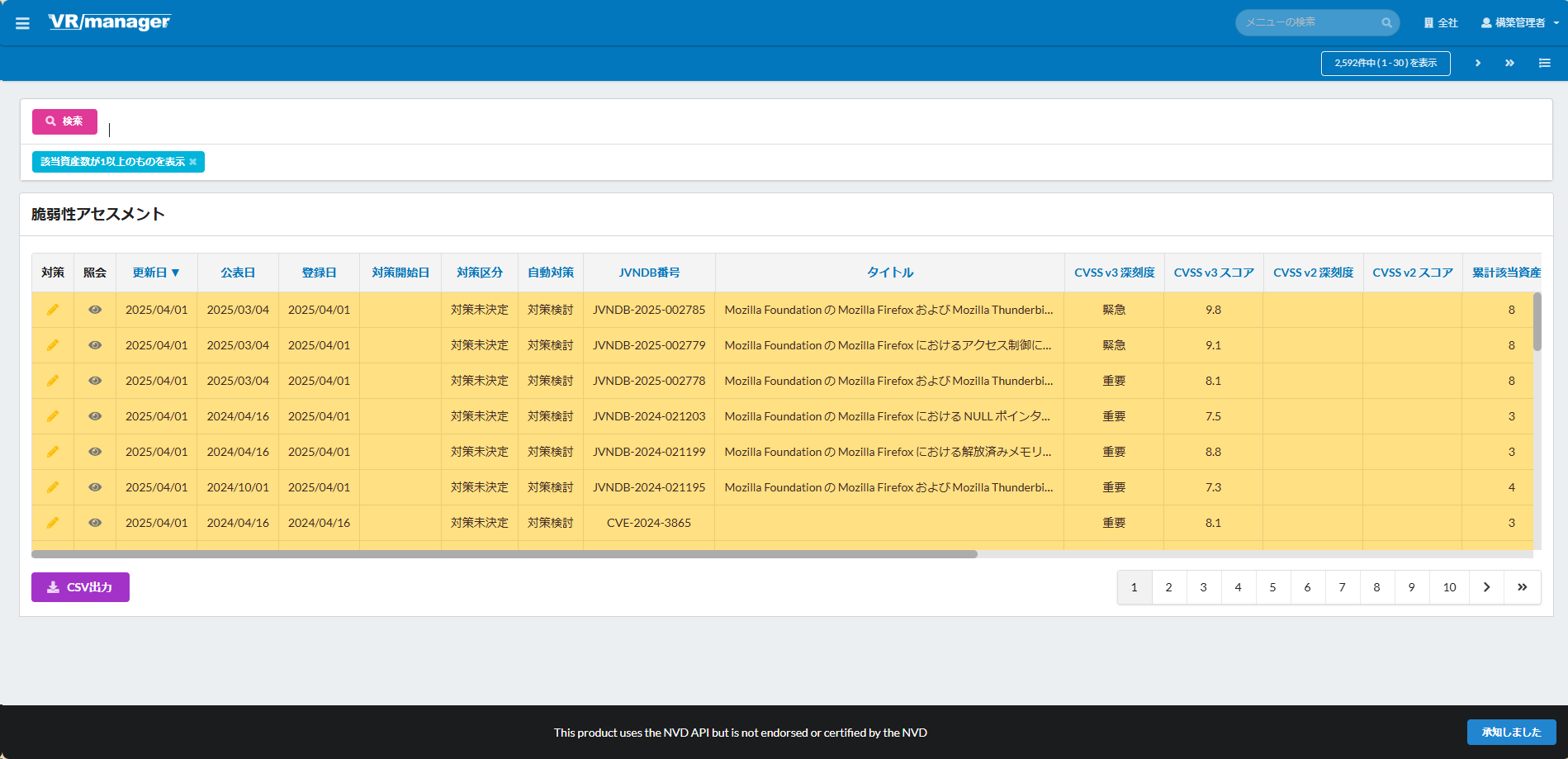

システム管理者に「新規脆弱性通知」を行い「脆弱性の脅威度」や組織内の「脆弱性のある資産数」の情報を提供します。システム管理者はこれらの情報を基に脆弱性のリスクアセスメントを行い脆弱性対応の要否をシステムに登録します。

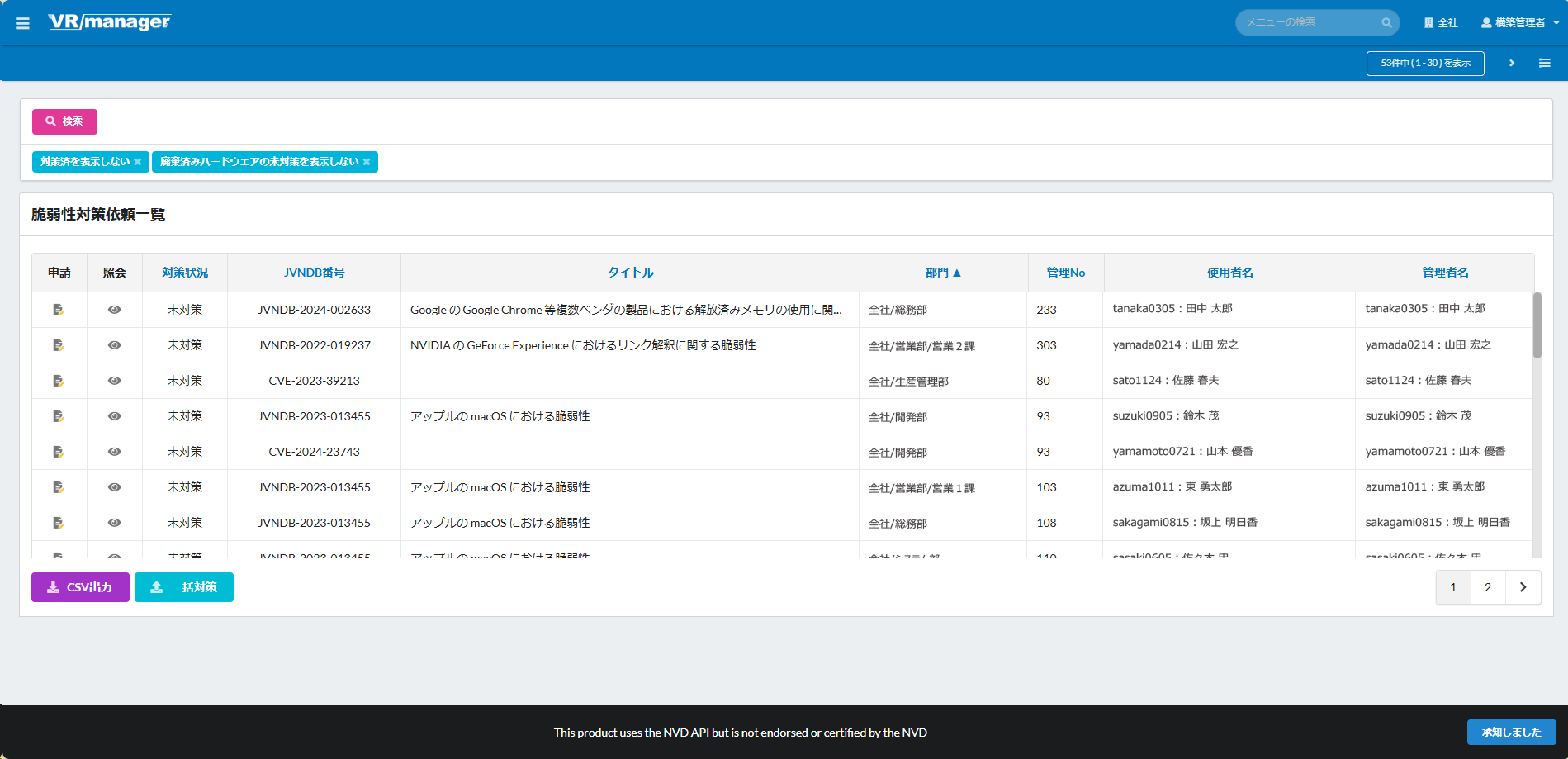

システム管理者が脆弱性対応を決定すると、各脆弱性のある資産ユーザに対し「脆弱性対応ワークフロー」が起票されます。このワークフローには脆弱性の情報、対応方法、修正プログラムが提供されます。

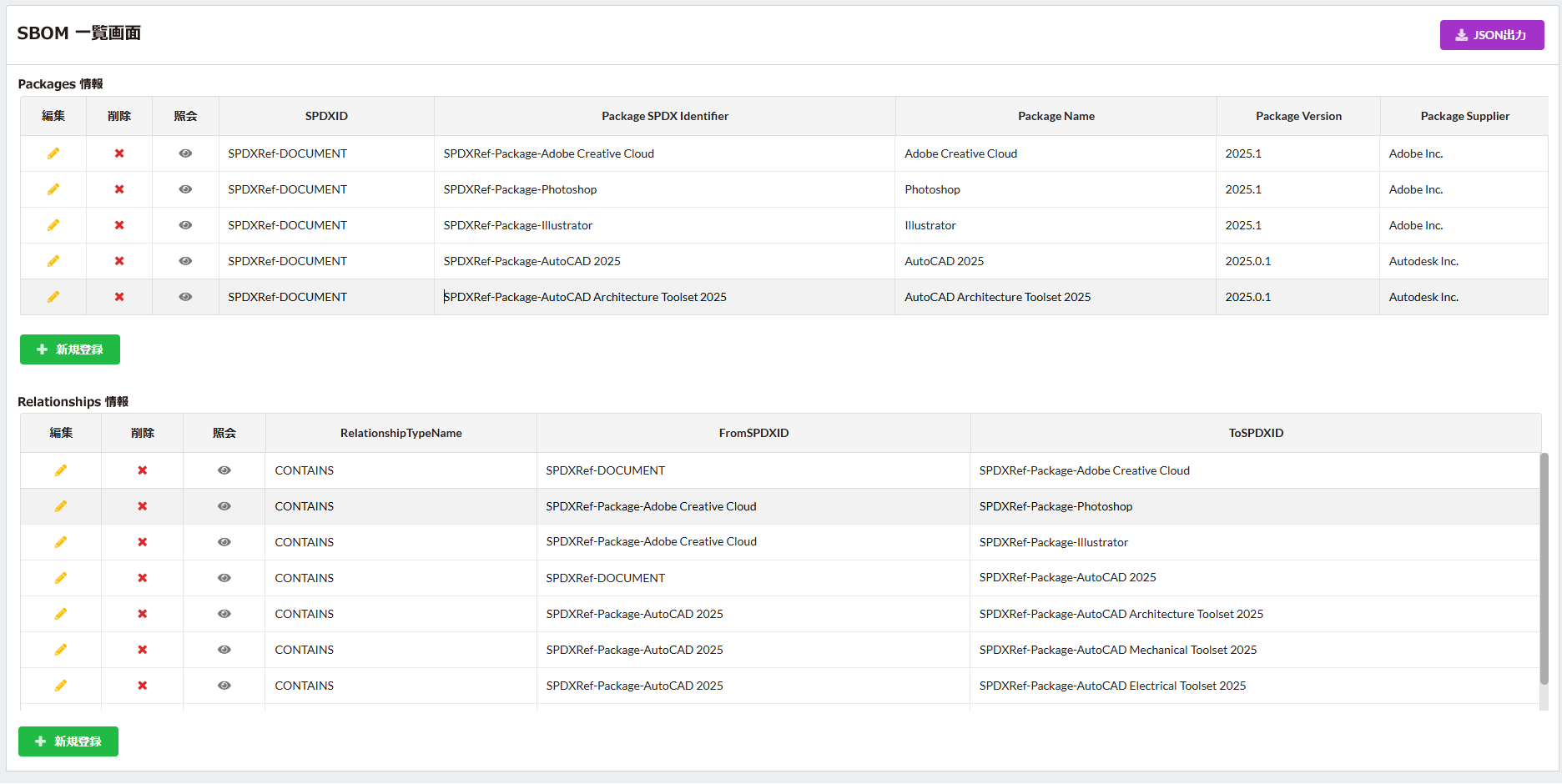

SBOM(SPDX Lite)の自動生成・編集・JSONファイル出力が可能です。義務化が進むSBOMへの対応もVRmanagerが最小の工数で実現します。

脆弱性情報の公開後、攻撃コードが流通して攻撃が本格するまでの時間が近年は短くなっている傾向があります。

攻撃対象はサーバソフトウェアだけでなくクライアントパソコンで利用するソフトウェアも含まれます。

このマルウェアの侵入経路は、VPN装置の脆弱性であるとされています。当該製品については、2020年以降に3件の深刻度「緊急(CVSS v3)」の脆弱性が報告されており、これらの脆弱性を突いたサイバー攻撃により今回の被害が発生した模様です。脆弱性の報告からサイバー攻撃までの間には、脆弱性対策を行うための十分な時間があったことから、日々自社のIT資産に関する脆弱性の情報を入手し対策を講じていれば被害を未然に防ぐことができたと考えられています。

JVNは、IPAとJPCERTにより、日本で使用されているソフトウェアの脆弱性関連情報と対策情報が提供されています。

NVDは、NIST(米国標準技術研究所)により運用されています。

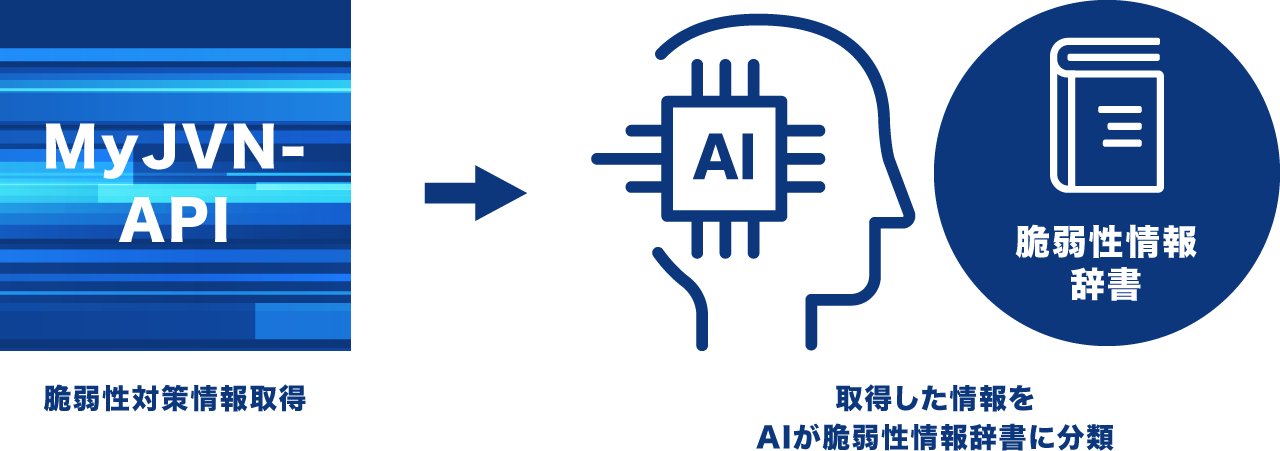

MyJVN-APIは、JVNの情報をWebを通じて利用するためのWebインターフェイスです。MyJVNが提供するAPIを利用して脆弱性情報を取得し、取得した情報をAIを用いて脆弱性辞書に分類します。

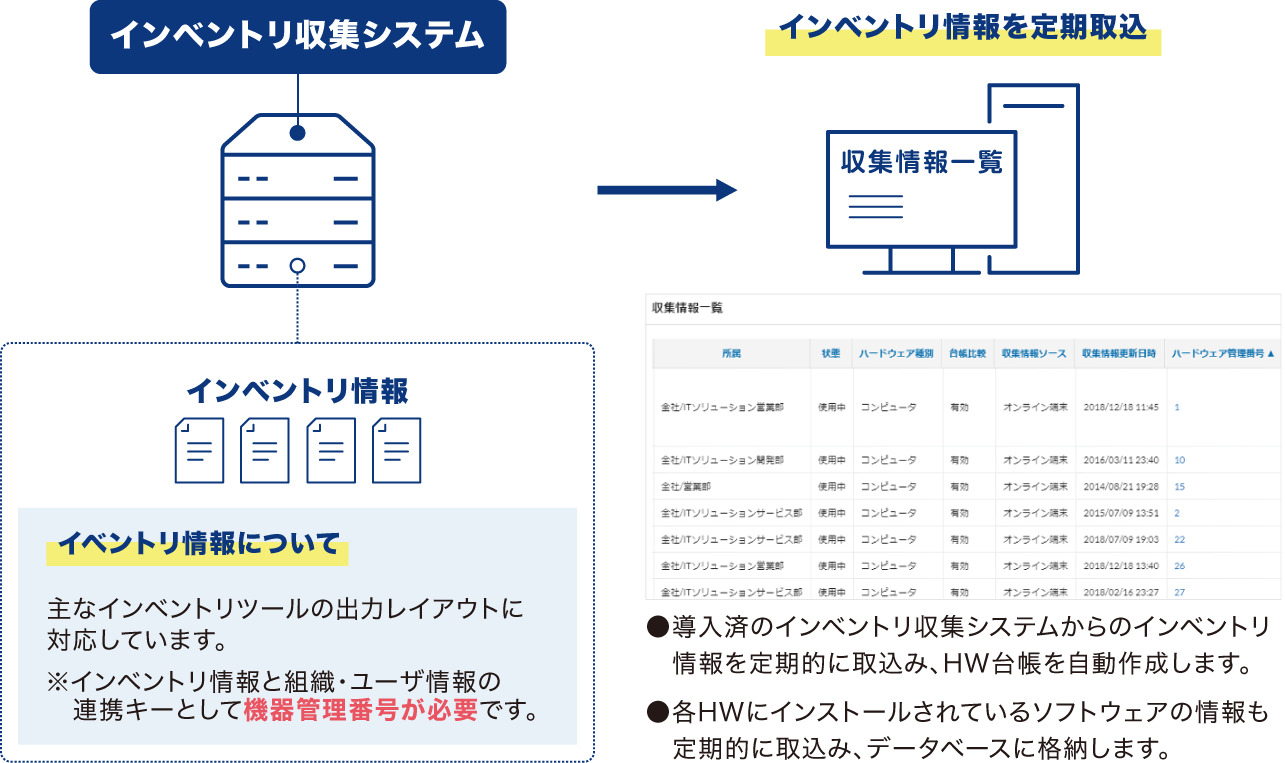

導入済のインベントリ収集システムからのインベントリ情報を定期的に取込み、ハードウェア台帳を自動作成します。

各ハードウェアにインストールされているソフトウェアの情報も定期的に取込み、データベースに格納します。

標準でZABBIXで取得したMIB情報を取り込むことが可能です。

MIB情報と組織・ユーザ情報の連携キーとしてホスト名のハードウェア台帳への事前登録が必要です。

JVNのCVSSv2/v3のスコアによる自動対応要否設定が可能です。(JVNDB番号、タイトル、CVSS深刻度、CVSSスコア、脆弱性詳細、当該資産数から評価)

詳細に遷移すると対応状況報告画面を表示し、ワークフローが開始されます。

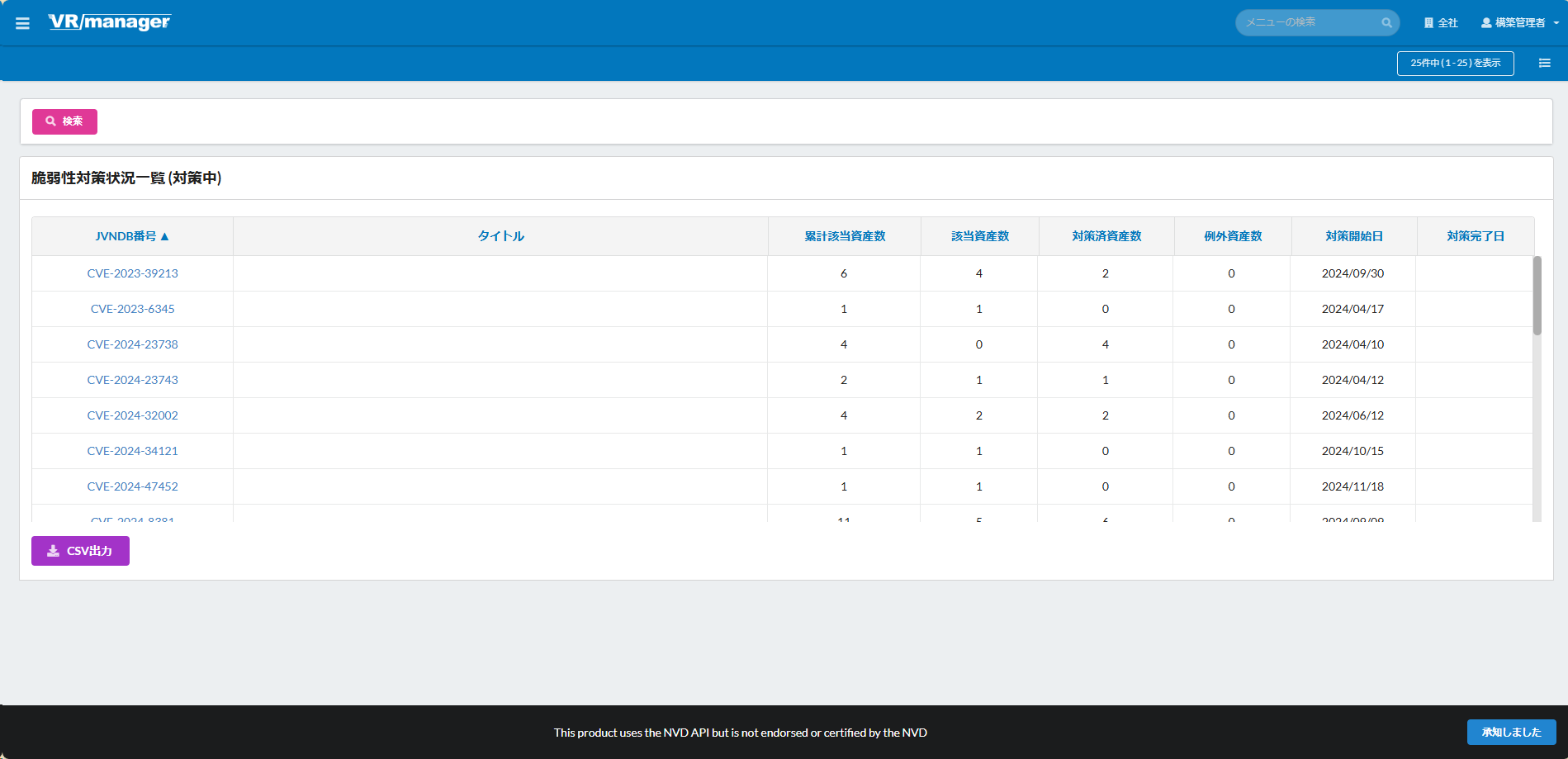

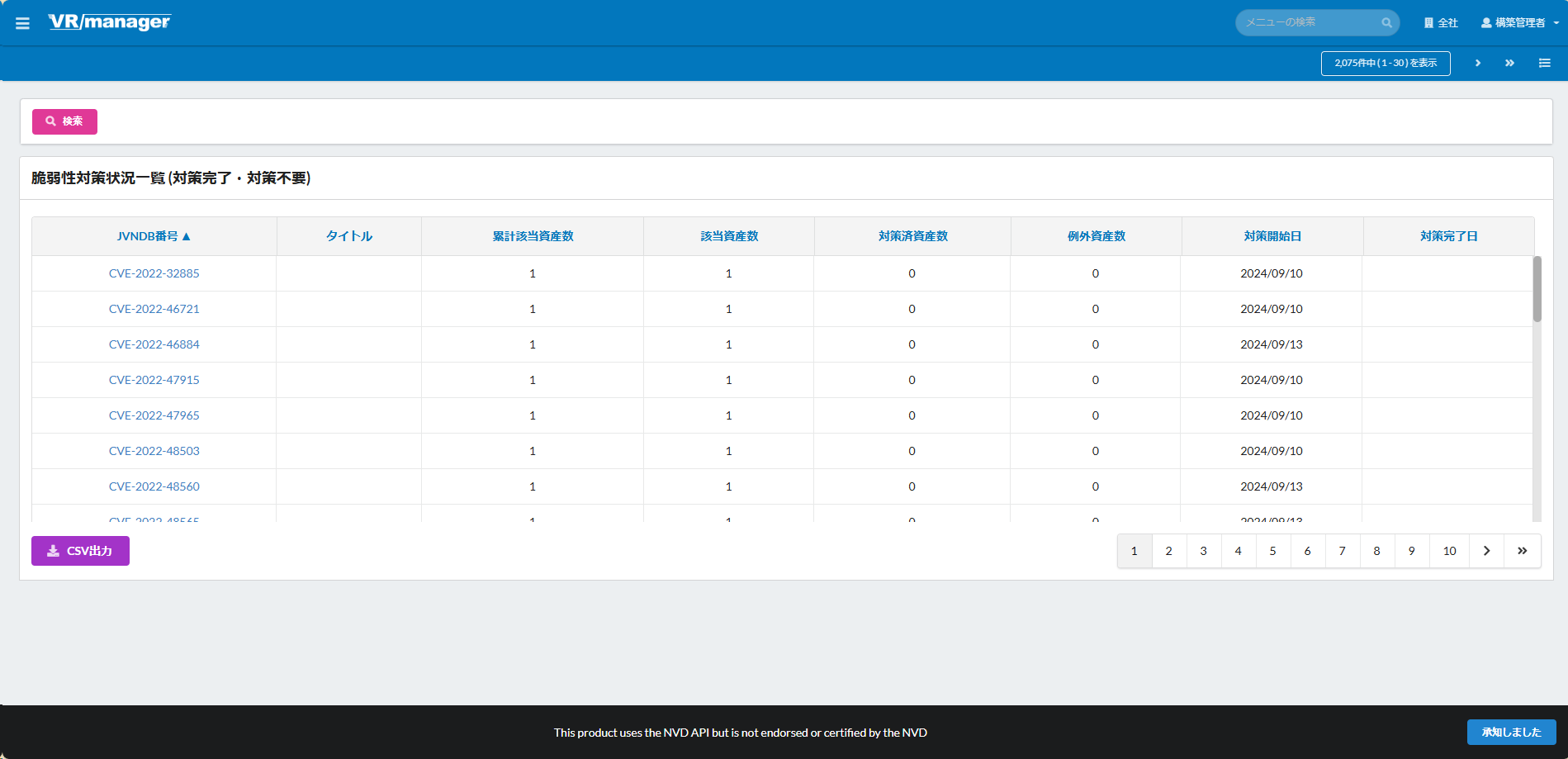

対応中の脆弱性一覧、JVNDB番号、タイトル、開始日時、脆弱性詳細、対応状況毎の対象資産数が確認できます。

JVNDB番号、タイトル、対応開始日時、脆弱性詳細が確認できます。

VRmanagerに連携されたハードウェアのソフトウェアインベントリ情報とソフトウェアのグルーピングデータベースを突合し、SPDX Lite形式でPackages情報とRelationship情報を自動生成します。

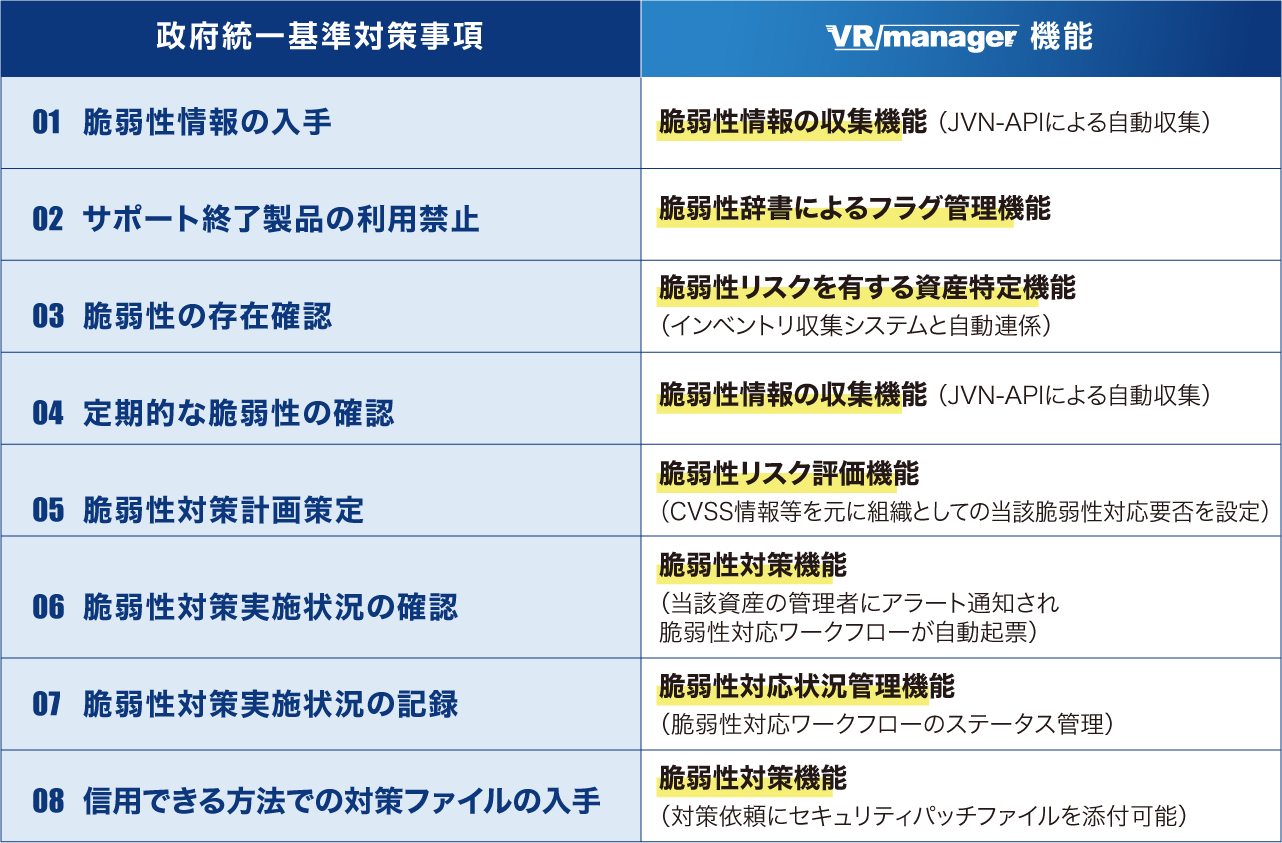

「令和3年度版 政府機関等の情報セキュリティ対策のための統一基準」は、国内の政府機関が実施すべき対策指針を示したものです。

具体策として「政府機関等の対策基準策定のためのガイドライン」が示されています。

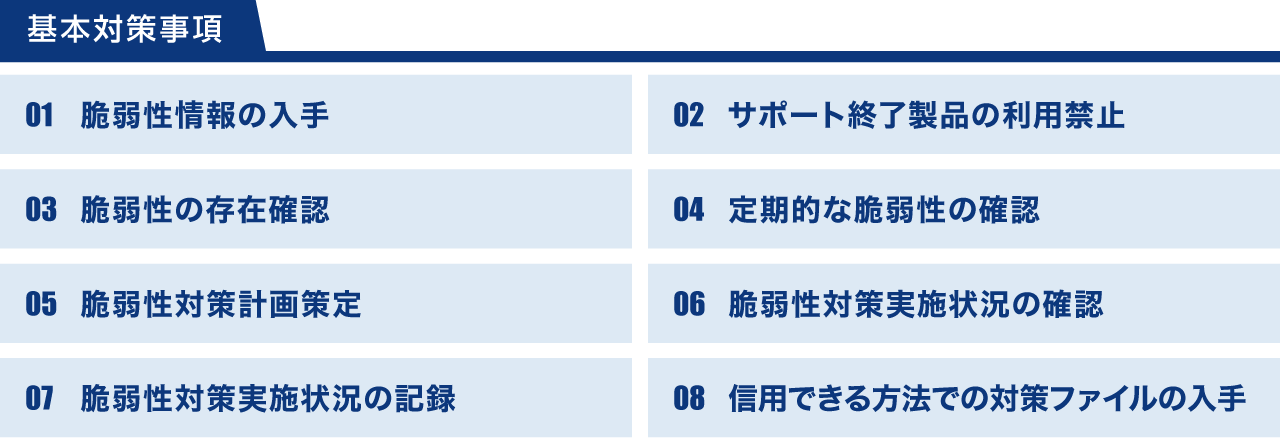

ソフトウェアの脆弱性対策については、「政府統一基準」P47 6.2.1項 ソフトウェアに関する脆弱性対策、並びに、「ガイドライン」P223 6.2.1項 ソフトウェアに関する脆弱性 対策にて示されています。

「政府統一基準」及び「ガイドライン」にて求められている脆弱性対策は以下の通りです。

引用:「政府統一基準」および「政府機関等の対策基準策定のためのガイドライン」

経産省の「ソフトウェア管理に向けたSBOMの導入に関する手引ver 2.0」には以下の要件が記載されています。

・SBOMには、ソフトウェアに含まれる全てのコンポーネントや依存関係、バージョン、ライセンス情報などを網羅的に記載すること。

・標準的なフォーマット(SPDXやCycloneDX等)で機械可読性を担保すること。

・作成時は自動生成ツールの活用を推奨すること。

VRmanagerのSBOM機能は、手引に記載されているこれらの要件を満たしています。

また、金融庁が「金融分野におけるサイバーセキュリティに関するガイドライン」の中でSBOMに関して示した指針にもVRmanagerのSBOM機能は対応しています。

VPC設定、セキュリティグループ設定、インスタンス設定、監視設定等

資産管理ツールのインベントリファイルをサーバ連携し取込みます。

組織及びユーザマスタを設定します。

認証基盤に合わせてシングルサインオン設定します。

リモートからお客様クラウドサーバに対して導入サポートを行います。

端末一台あたり

経産省、金融庁のSBOM要件に対応します。